计算机密码的安全性越来越受到重视,在现代社会中。黑客们也在不断研究新的密码破解方法、然而、随着科技的发展。以及如何保护个人隐私安全,本文将详细介绍一些常见的计算机密码破解技术。

1.字典攻击:通过预先准备好的字典列表对密码进行尝试

2.暴力破解:使用穷举法尝试所有可能的密码组合

3.预测分析:根据用户的个人信息和习惯性密码进行推测

4.社交工程:通过与目标用户建立联系获取密码信息

5.钓鱼攻击:通过虚假网站或诱骗用户泄露密码

6.数据包嗅探:截获计算机与服务器之间的数据包,获取登录信息

7.中间人攻击:劫持网络通信,篡改数据并获取密码

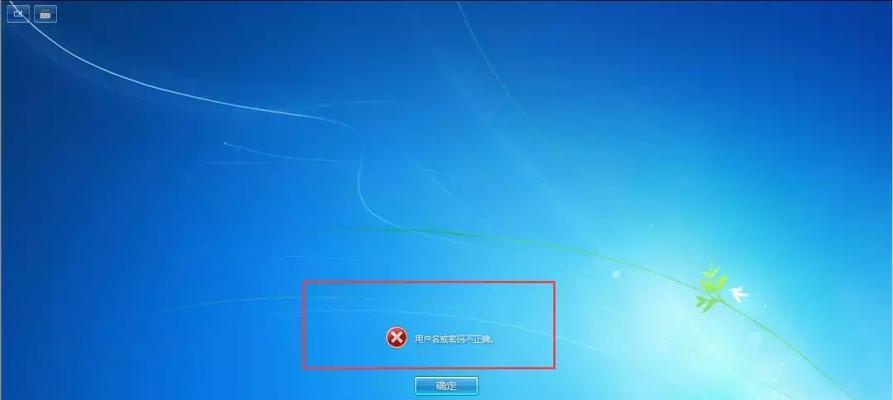

8.弱口令猜测:尝试使用常见的弱密码或默认密码进行登录

9.彩虹表攻击:利用预先计算好的彩虹表破解哈希密码

10.无线网络攻击:通过暴力破解或使用无线网络漏洞获取密码

11.生物特征破解:利用生物特征信息破解指纹、面容等密码

12.硬件破解:通过物理手段获取存储在计算机硬件中的密码

13.网络钓鱼:通过制作虚假网站或应用程序获取用户密码

14.侧信道攻击:通过计算机硬件、功耗等侧信道泄露密码

15.密码安全加固方法:强密码生成、多因素认证、定期更改密码等保护措施

1.黑客们会事先准备好包含常见密码和词汇的字典列表,字典攻击是一种常见的密码破解方法,然后逐个尝试这些密码来破解目标账户。

2.直到找到正确的密码为止,暴力破解是一种基于穷举法的密码破解方法,它尝试使用所有可能的密码组合来登录目标账户。

3.黑客们会通过分析目标用户的社交媒体等渠道获取这些信息,预测分析是一种根据目标用户的个人信息和习惯性密码进行推测的密码破解方法。

4.例如冒充亲友或提供虚假服务、黑客们会利用各种手段欺骗目标用户,社交工程是一种通过与目标用户建立联系并获取密码信息的破解方法。

5.引诱用户输入密码、黑客们会制作与真实网站相似的虚假页面、钓鱼攻击是一种通过虚假网站或诱骗用户泄露密码的破解方法。

6.黑客们通过嗅探网络流量获取用户的账户和密码,并从中提取登录信息的密码破解方法,数据包嗅探是一种截获计算机与服务器之间的数据包。

7.篡改数据并获取密码的破解方法、并获取其密码,中间人攻击是一种劫持网络通信,黑客们通过操纵网络流量来拦截用户的登录请求。

8.黑客们通过尝试一系列弱口令来获取目标账户的访问权限,弱口令猜测是一种尝试使用常见的弱密码或默认密码进行登录的破解方法。

9.找到对应的明文密码,彩虹表攻击是一种利用预先计算好的彩虹表来破解哈希密码的方法、黑客们通过对哈希密码的查询与比对。

10.黑客们可以通过分析无线网络流量或使用强力破解设备来获取密码,无线网络攻击是一种通过暴力破解或利用无线网络漏洞获取密码的破解方法。

11.面容)破解密码的方法,黑客们通过模拟或获取目标用户的生物特征来绕过身份验证,生物特征破解是一种利用目标用户的生物特征信息(如指纹。

12.黑客们可以通过拆解计算机或使用特殊设备来直接获取密码、硬件破解是一种通过物理手段获取存储在计算机硬件中的密码的方法。

13.黑客们会利用社交工程手段引导用户输入密码,网络钓鱼是一种通过制作虚假网站或应用程序获取用户密码的破解方法,从而盗取其登录信息。

14.黑客们可以通过分析电脑的微小变化来推断出目标密码、侧信道攻击是一种通过分析计算机硬件、功耗等侧信道来泄露密码的方法。

15.用户应使用强密码生成工具生成复杂密码,启用多因素认证,定期更改密码、为了保护个人密码安全,并提高对钓鱼和社交工程的警惕。

计算机密码的安全性对个人隐私和信息安全至关重要。了解常见的密码破解方法可以帮助人们更好地保护自己的密码。多因素认证和定期更改密码等,采取一些加固措施,如使用强密码,同时,也是维护密码安全的有效手段。